Oprogramowanie do wykrywania włamań do systemu Windows sprawdza zmiany wprowadzane przez wszelkiego rodzaju niechciane programy, które cyberprzestępcy mogą wprowadzić do systemu.

Narzędzia te badają pakiety danych, zarówno przychodzące, jak i wychodzące, aby sprawdzić, jaki rodzaj transferu danych jest pod ręką. Zaalarmuje cię, jeśli znajdą jakąkolwiek podejrzaną aktywność w systemie lub w sieci.

Oprogramowanie do wykrywania włamań istnieje jako odpowiedź na rosnącą częstotliwość ataków na systemy. Takie narzędzia zwykle sprawdzają konfigurację hosta pod kątem ryzykownych ustawień, plików haseł i innych obszarów. Następnie wykrywają wszelkiego rodzaju naruszenia, które mogą okazać się niebezpieczne dla sieci.

IDS wprowadził również różne sposoby rejestrowania przez sieć wszelkich podejrzanych działań i potencjalnych metod ataku oraz zgłaszania ich administratorowi.

Innymi słowy, IDS jest dość podobny do zapory ogniowej, ale oprócz ochrony przed atakami spoza sieci, IDS jest również w stanie zidentyfikować podejrzaną aktywność, a także ataki pochodzące z sieci.

Niektóre oprogramowanie IDS jest w stanie reagować na potencjalne włamanie. To oprogramowanie Host Intrusion Prevention System (HIPS) lub po prostu IPS (Intrusion Prevention System).

Ogólnie rzecz biorąc, oprogramowanie do wykrywania włamań dla systemu Windows pokazuje, co się dzieje. Rozwiązania IPS działają również na znane zagrożenia. Istnieje kilka produktów, które łączą te dwie funkcje, a my przedstawimy Ci najlepsze na rynku.

Najlepsze systemy wykrywania włamań do zainstalowania na komputerze

1

Snort dla Windows

Snort dla Windows to oprogramowanie do włamań do sieci typu open source, które może przeprowadzać analizę ruchu w czasie rzeczywistym i rejestrować pakiety w sieciach IP.

Oprogramowanie jest w stanie przeprowadzić analizę protokołu, wyszukiwanie / dopasowanie treści i może być użyte do wykrywania różnych ataków i sond, takich jak przepełnienie bufora, skanowanie portów ukrycia, ataki CGI, sondy SMB, próby pobierania odcisków palców w systemie operacyjnym i wiele innych.

Program można łatwo wdrożyć i ma ogromną liczbę programistów open source. Społeczność Snort obsługuje oprogramowanie, ale zapewnia także podstawowe zestawy reguł dla niektórych komercyjnych produktów IDS / IPS.

Snort może działać jako sniffer i zwróci wszystko, co zobaczy, w tym szczegółowe dekodowanie pakietów. Możesz także skonfigurować go tak, aby wyświetlał alerty tylko z zestawu reguł.

Niezależnie od tego, czy zdecydujesz się na korzystanie z oprogramowania, dowiesz się, że jest to solidne narzędzie do gromadzenia i analizowania ruchu sieciowego. Dzięki dodatkom oprogramowanie może działać równie dobrze, jak większość komercyjnych produktów IDS.

Możliwe jest również wdrożenie w bardzo dużych infrastrukturach sieciowych, nawet jeśli okaże się to nieco trudne. Prawie wszystkie komercyjne produkty SIEM mogą pobierać dane Snort jako plik tekstowy lub plik binarny w celu korelacji i analizy.

Chroń swoją sieć domową za pomocą tych zapór ogniowych i poczuj spokój ducha.

Ze względu na możliwość szybkiego wdrożenia, bardzo wszechstronne możliwości i świetne wsparcie społeczności open source, Snort jest zazwyczaj ulubieńcem każdego. Istnieje również wersja komercyjna, która jest dostępna jako urządzenie od Sourcefire i jest kierowana przez dewelopera Snorta jako jego CEO.

Roesch udało się idealnie połączyć najlepsze części świata otwartego i komercyjnego z ofertą Sourcefire, a dla organizacji, które chcą Snorta z niezawodnością komercyjnie wspieranego produktu, Sourcefire okaże się idealnym wyborem.

Pobierz Snort na Windows

2)

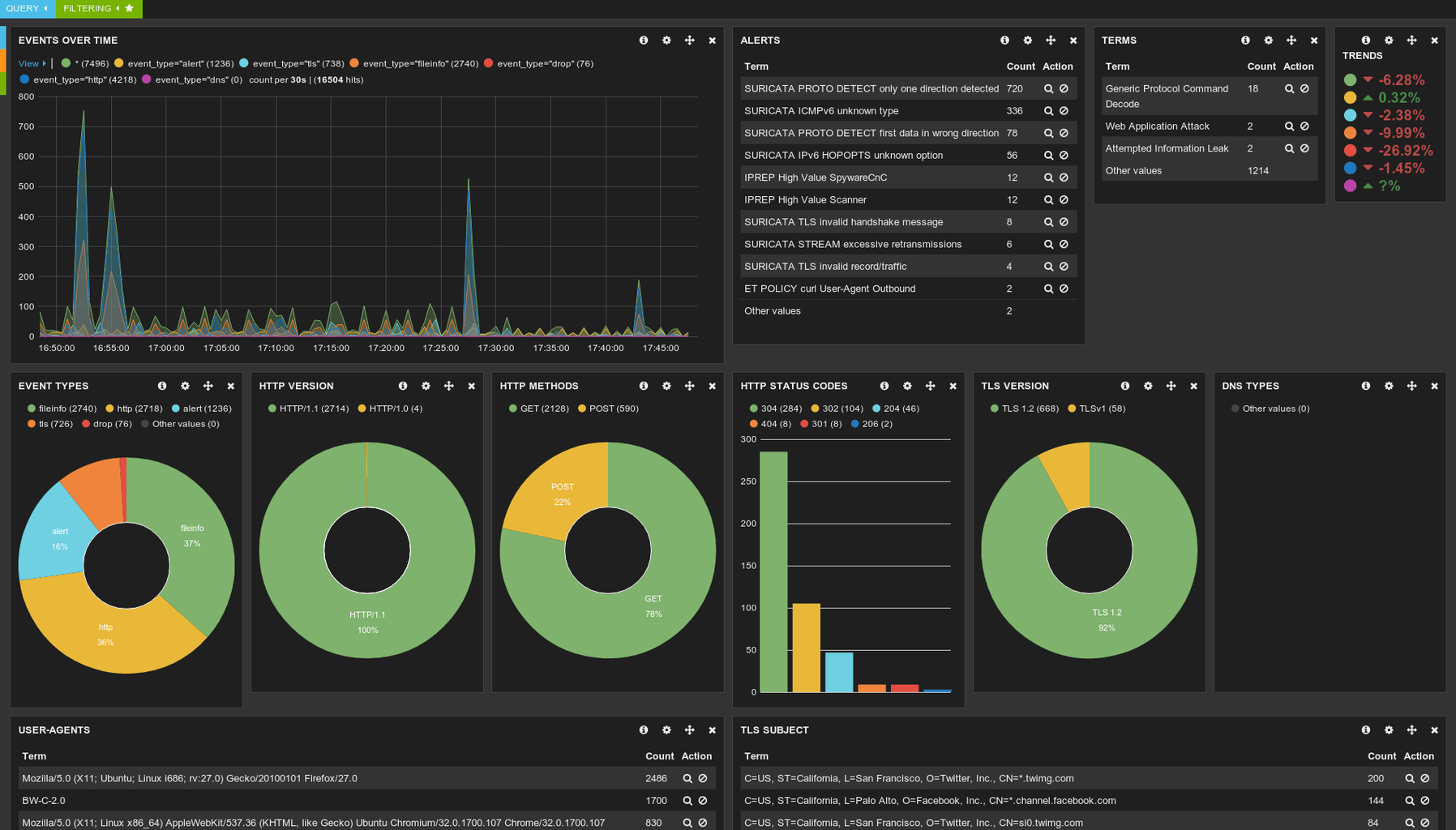

Suricata

Suricata to darmowy i otwarty program, który jest niezwykle szybkim, niezawodnym i dojrzałym silnikiem wykrywania zagrożeń. Niektórzy nazywają Suricata „Snortem na sterydach” i może zapewniać wykrywanie włamań, zapobieganie włamaniom i monitorowanie sieci.

Oprogramowanie wykorzystuje reguły, język podpisu i skrypty Lua do wykrywania wyrafinowanych zagrożeń. Jest dostępny dla systemów Linux, macOS, Windows i innych platform.

Suricata jest bezpłatny, a także kilka płatnych publicznych szkoleń dla programistów. Te dedykowane szkolenia są dostępne w Open Information Security Foundation (OISF), który jest również właścicielem całego kodu Suricata.

Dzięki standardowym formatom wejściowym i wyjściowym, takim jak YAML i JSON, integracja z narzędziami takimi jak istniejące SIEM, Splunk, Logstash / Elasticsearch, Kibana i inne bazy danych stają się łatwe.

Szybko rozwijające się, opracowywane przez społeczność oprogramowanie to skupia się na bezpieczeństwie, użyteczności i wydajności.

Funkcje silnika Suricata obejmują następujące elementy przedstawione na oficjalnej stronie oprogramowania:

- „Silnik sieciowego systemu wykrywania włamań (NIDS)

- Silnik NIPS (Network Intrusion Prevention System)

- Silnik monitorowania bezpieczeństwa sieci (NSM)

- Analiza offline plików PCAP

- Rejestrowanie ruchu za pomocą rejestratora pcap

- Tryb gniazda Unix do automatycznego przetwarzania plików PCAP

- Zaawansowana integracja z firewallem Linux Netfilter. ”

Oprogramowanie oferuje w pełni konfigurowalne wątki od jednego wątku do wielu, wstępnie przygotowane tryby uruchamiania i niektóre opcjonalne ustawienia powinowactwa procesora. Wykorzystuje drobnoziarniste blokowanie i operacje atomowe dla optymalnej wydajności.

Jeśli chodzi o reputację IP, oprogramowanie umożliwia ładowanie dużych ilości danych dotyczących reputacji opartych na hoście i dopasowywanie informacji o stanie w używanym języku reguł.

Suricata jest oprogramowaniem typu open source i pozostanie oprogramowaniem typu open source, którym będzie zarządzać zarówno społeczność, jak i dostawcy, którzy polegają na silniku i pomagają w jego utrzymaniu. W związku z tym Suricata jest całkowicie niezależna od dostawców i neutralna dla platformy.

Narzędzie do śledzenia błędów, plan rozwoju i kod są dostępne dla wszystkich w dowolnym momencie. Społeczność podejmuje decyzje dotyczące danych wejściowych i funkcji.

Jeśli budujesz produkt komercyjny za pomocą Suricata pod maską, możesz liczyć na wsparcie społeczności oprogramowania. Licencje inne niż GPL są dostępne dla organizacji, które zapewniają wsparcie i rozwój dla Suricata za pośrednictwem OISF.

Zdobądź Suricata

3)

Bro Network Security Monitor

Jest to potężne środowisko analizy sieci, które bardzo różni się od typowego IDS, który mógłeś znać do tej pory. Język skryptowy specyficzny dla domeny Bro włączy zasady monitorowania specyficzne dla witryny.

Oprogramowanie jest przeznaczone szczególnie dla sieci o wysokiej wydajności i korzysta z niego wiele dużych witryn. Program jest wyposażony w analizatory wielu protokołów i umożliwia analizę semantyczną wysokiego poziomu w warstwie aplikacji. Utrzymuje również świetny stan warstwy aplikacji na temat monitorowanej sieci.

Program nie opiera się na tradycyjnych podpisach. Interfejsy Bro z innymi aplikacjami do wymiany informacji w czasie rzeczywistym.

Program kompleksowo rejestruje wszystko, co widzi, i zapewnia wysoki poziom osiągnięcia całej aktywności sieci. Bro jest dostarczany z licencją BSD i pozwoli na bezpłatne korzystanie z praktycznie żadnych ograniczeń.

Szukasz najlepszych darmowych i płatnych klientów FTP z systemem Windows 10? Sprawdź naszą listę.

Chociaż program koncentruje się na monitorowaniu bezpieczeństwa sieci, zapewni użytkownikom także kompleksową platformę do bardziej ogólnej analizy ruchu sieciowego. Jest to dobrze ugruntowane w ponad 15 latach badań, że oprogramowanie od samego początku z powodzeniem wypełniło tradycyjną lukę między naukowcami a operacjami.

Społeczność użytkowników Bro obejmuje niektóre duże uniwersytety, centra superkomputerowe, laboratoria badawcze, a także wiele społeczności zajmujących się nauką otwartą.

Bro został początkowo opracowany przez Vern Paxson, który nadal prowadzi projekt wspólnie z dużym zespołem naukowców i programistów w International Computer Science Institute w Berkeley, Kalifornia; oraz Narodowe Centrum Aplikacji Superkomputerowych w Urbana-Champaign, IL.

Projekt Bro jest członkiem Software Freedom Conservancy. SFC jest organizacją non-profit stworzoną w celu wspierania i ochrony projektów Free, Libre i Open Source Software (FLOSS).

Pobierz Bro Network Security Monitor

4

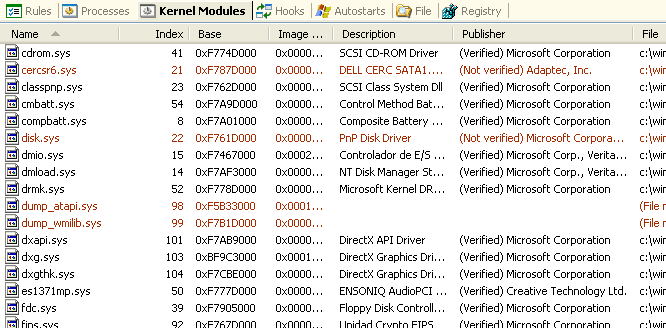

Malware Defender

Jest to również bezpłatne oprogramowanie IPS kompatybilne z Windows, które zapewnia ochronę sieci dla zaawansowanych użytkowników.

Oprogramowanie z powodzeniem poradzi sobie z zapobieganiem włamaniom, a także wykrywaniem złośliwego oprogramowania. Jest bardzo dobrze przystosowany do użytku domowego, nawet jeśli materiał instruktażowy jest nieco zbyt skomplikowany dla przeciętnych użytkowników. Oprogramowanie to system zapobiegania włamaniom hosta, który monitoruje jednego hosta pod kątem wszelkiego rodzaju podejrzanych działań.

Malware Defender był początkowo programem komercyjnym, ale jego doskonałe funkcje zmieniły kiedyś jego własność, a następnie wydano nową wersję, która była darmowa.

Według kolejnych recenzji wydaje się, że ten rodzaj programu nie jest dla osób o słabych nerwach. Aby korzystać z niego w najbardziej efektywny sposób, a także aby uniknąć możliwości uszkodzenia systemu, potrzebujesz bardziej niezawodnej wiedzy o procesach Windows i wszystkich jego usługach.

Konieczne będzie również zwrócenie szczególnej uwagi na wszystkie informacje, które będą wyświetlane w alertach, oraz na opinie związane z każdym z nich.

Z drugiej strony jest dość wysoki, że program domyślnie instaluje się w trybie uczenia, co z powodzeniem ograniczy liczbę początkowych alertów do minimum.

Innym ważnym aspektem jest to, że instalujesz to oprogramowanie tylko w czystym systemie, w przeciwnym razie będziesz po prostu tworzyć reguły „zezwalaj” na to, aby Twoja kolekcja szkodliwego oprogramowania próbowała działać normalnie.

Oprócz zwykłych plików, modułów rejestru i aplikacji Malware Defender zapewnia również ochronę sieci i należy ją włączyć. Istnieje również Monitor połączeń, co czyni go idealnym towarzyszem zapory systemu Windows, ale kto chce bardziej szczegółowej kontroli.

Oprogramowanie jest doskonałe, ale jego jedynym minusem byłby fakt, że jego złożoność czyni go nieodpowiednim dla przeciętnego użytkownika.

Z drugiej strony wszystkie błędy można naprawić, zmieniając uprawnienia reguły z wpisów w dzienniku, chociaż jeśli odmówiono już ważnej funkcji systemowej, nie będziesz w stanie zrobić więcej, aby odzyskać rzeczy takimi, jakie były wcześniej, więc powinieneś zwrócić uwagę.

Uzyskaj program Malware Defender

5

OSSEC Darmowe IDS dla firm

OSSEC Darmowe IDS dla firm

Jest to oparty na hoście open source system wykrywania włamań, który sprawdza integralność pliku, analizę dziennika, monitorowanie zasad, wykrywanie rootkitów, alarmowanie w czasie rzeczywistym i aktywne odpowiedzi i działa na prawie wszystkich platformach, w tym Windows.

Oprogramowanie obserwuje to wszystko i aktywnie monitoruje wszystkie aspekty działalności systemu Unix. Dzięki temu programowi nie będziesz już w ciemnościach co do tego, co dzieje się z twoimi cennymi zasobami systemu komputerowego.

W przypadku ataków OSSEC szybko powiadomi Cię za pośrednictwem dzienników alertów i powiadomień e-mail, dzięki czemu będziesz mógł podjąć szybkie działania. Oprogramowanie eksportuje również sygnały do dowolnego systemu SIEM za pośrednictwem Syslog, dzięki czemu będziesz mógł uzyskać analizy w czasie rzeczywistym, a także wgląd w zdarzenia związane z bezpieczeństwem sieci.

Jeśli masz wiele systemów operacyjnych do obsługi i ochrony, to oprogramowanie zapewni ci pełne wykrywanie włamań oparte na hoście na wielu platformach.

Podczas gdy jesteśmy na wielu platformach, sprawdź te wieloplatformowe aplikacje budżetowe dla systemu Windows.

OSSEC jest w pełni otwartym oprogramowaniem i jest bezpłatny do użytku. Będziesz mógł dostosować go do wszystkich swoich potrzeb bezpieczeństwa dzięki jego szerokim opcjom konfiguracji, a także będziesz mógł dodać własne niestandardowe reguły alertów i pisać skrypty, które podejmą działania w odpowiedzi na zmiany zabezpieczeń. Masz możliwość modyfikowania kodu źródłowego i dodawania nowych możliwości.

Program pomaga swoim klientom spełniać określone wymagania dotyczące zgodności, a także pozwala im wykrywać, a także ostrzegać o nieautoryzowanych modyfikacjach systemu plików i złośliwym zachowaniu na podstawie wpisów w plikach dziennika produktów COTS, a także na niestandardowych aplikacjach.

Oprogramowanie uzyskuje wsparcie od dużej społeczności programistów, użytkowników, a także administratorów IT. Atomicorp jest twórcą Atomic Secured Linux, który oferuje najbezpieczniejsze jądro Linuksa na rynku.

Łączy wykrywanie włamań hosta OSSEC, menedżera zagrożeń, który hartuje zarówno aplikacje internetowe, jak i system operacyjny, oraz samonaprawiający się system, który automatycznie naprawia pojawiające się problemy, od zawieszonych procesów na serwerze, po problemy z bazą danych użytkowników, a nawet podstawowe błędy systemowe.

Uzyskaj OSSEC Darmowe IDS

Zabezpieczanie przedsiębiorstwa w dzisiejszych czasach nie musi być koszmarem i ciężką próbą. Wszystkie wyżej wymienione rozwiązania zapewnią ochronę przemysłową przed wszystkimi próbami wtargnięcia.

Wiele z ich narzędzi uzupełnia się, gdy używasz ich jednocześnie. Wszystkie te narzędzia łączą najpopularniejsze oprogramowanie bezpieczeństwa typu open source w jeden zunifikowany stos rozwiązań, który okaże się wystarczająco łatwy w instalacji i obsłudze. Wybierz więc swój ulubiony zgodnie z potrzebami.