Alureon lub TDL, TLD3 i Tidserv to pierwszy rootkit, który może zainfekować 64-bitowe komputery z systemem Windows. Wcześniej rootkity miały wpływ tylko na systemy 32-bitowe, a wielu użytkowników systemu Windows zdało sobie sprawę, że w lutym, kiedy łatka Microsoft MS10-015 spowodowała, że zainfekowane komputery wyświetlają niebieski ekran. Oczywiście wtedy nie była to wina Microsoftu, na co początkowo zakładali zarówno profesjonaliści, jak i użytkownicy. Po przeprowadzonych badaniach okazało się, że rootkit TLD3 był odpowiedzialny za takie zachowanie.

Od tego czasu twórcy rootkita znacznie go ulepszyli i zdołali dodać możliwość infekowania 64-bitowych systemów Windows. To pierwszy raz, a dostawcy bezpieczeństwa są zaniepokojeni tym trendem.

Jednak autorzy tych ataków nie odpoczywali. Niecały miesiąc temu dowiedzieliśmy się o nowym wariancie Alureon, który infekuje główny rekord rozruchowy (MBR) zamiast zainfekowanego sterownika. Chociaż ten nowy wariant nie wpływał na komputery 64-bitowe, miał obojętny plik o nazwie ldr64 jako część wirtualnego systemu plików. Niedawno odkryliśmy zaktualizowany wariant, który z powodzeniem zainfekował 64-bitowe komputery z systemem Windows Vista lub nowszym, jednocześnie uniemożliwiając uruchomienie 64-bitowych komputerów z systemem Windows XP i Server 2003.

Wiele firm zajmujących się bezpieczeństwem dodało już wykrywanie 64-bitowego wariantu do swoich aplikacji zabezpieczających, na przykład Microsoft dodał podpisy do Microsoft Security Essentials na początku sierpnia.

Mimo to 64-bitowi właściciele systemu Windows mogą chcieć sami sprawdzić, czy rootkit nie jest zainstalowany w ich systemie operacyjnym. Jak sugerują powyższe informacje, właściciele systemów Windows XP i Windows Server 2003 natychmiast zauważą, że coś jest nie tak, ponieważ ich system operacyjny nie uruchomi się. Użytkownicy 64-bitowych systemów Windows Vista lub Windows 7 powinni czytać dalej.

Istnieją co najmniej dwie opcje, wszystkie z narzędziami już zawartymi w systemie operacyjnym:

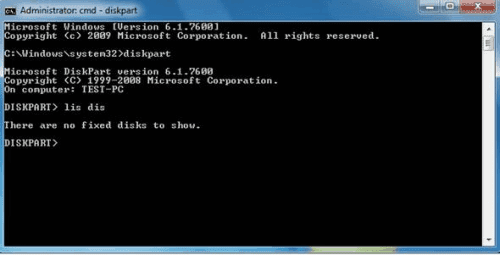

Otwórz wiersz polecenia z Windows-R, wpisując cmd i enter.

Użyj polecenia diskpart aby otworzyć Diskpart w nowym oknie wiersza poleceń.

Wchodzić lis dis w nowym pytaniu, jeśli pozostanie pusty, komputer zostanie zainfekowany rootkitem. Jeśli dyski są wyświetlane, nie jest.

Dobry

Windows 64-bitowe wykrywanie rootkitów

Windows 64-bitowe wykrywanie rootkitów

Zły

diskpart

diskpart

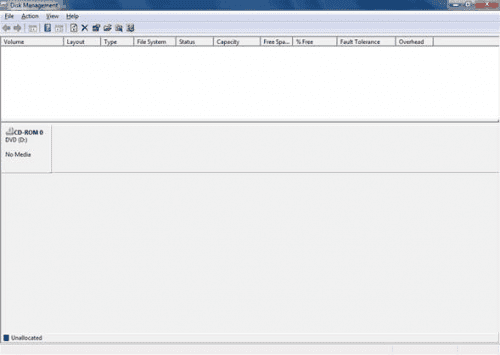

Druga opcja wykrywania 64-bitowego rootkita jest następująca: Uruchom Zarządzanie dyskami z panelu Zarządzanie komputerem.

Jeśli nie wyświetla dysków, oznacza to, że system jest zainfekowany rootkitem. Jeśli pokazuje dyski, wszystko jest w porządku.

Zainfekowany system

al64-2

al64-2

Dodatkowe informacje są dostępne w Technet i Symantec.

Jak usunąć rootkit, jeśli system jest zainfekowany:

Kilka programów jest w stanie usunąć rootkita i naprawić MBR, aby system uruchomił się normalnie po naprawie.

Hitman Pro Beta 112 i nowsze wersje mogą to zrobić na przykład.