Ten komunikat wygląda nieszkodliwie, gdy pojawia się na ekranie komputera. Ale widząc wyskakujące okienko, które czyta Żądany zasób jest w użyciu ciągłe pojawianie się na ekranie komputera przy każdej próbie otwarcia programu powinno Cię martwić. Komunikat o błędzie jest zwykle ostrzeżeniem dla czegoś dość poważnego — wywoływanego złośliwego oprogramowania dla koni trojańskich SmartService.

Imię konia trojańskiego jest niestety zasłużone. Szkodliwe oprogramowanie zachowuje się w bardzo inteligentny sposób, z wielu sposobów, w jakie może przeniknąć do twojego komputera i narazić go na zagrożenia. Podobnie jak inne destrukcyjne złośliwe oprogramowanie, takie jak Win32 Gamarue, ten szczep złośliwego oprogramowania może pozostawić ślad uszkodzeń, który obejmuje:

- Instalowanie programów, które kradną Twoje dane osobowe,

- Szpiegowanie Twojej aktywności online i przekazywanie danych hakerom,

- Instalowanie destrukcyjnych plików i aplikacji oraz wprowadzanie nieautoryzowanych zmian w rejestrze, które mogą poważnie uszkodzić komputer.

To wszystko brzmi przerażająco. Ale panowanie terroru przez trojana nie kończy się na tym. Bez wątpienia najbardziej destrukcyjnym efektem jest możliwość blokowania oprogramowania antywirusowego zainstalowanego na komputerze. W ten sposób złośliwe oprogramowanie otwiera drzwi dla innych wirusów i złośliwego oprogramowania, które mogą zainfekować komputer.

Efektem złożonym jest to, że komputer staje się wejściem, przez który cyberprzestępcy mogą swobodnie przekazywać dane bankowe i inne dane osobowe. Ze względu na tę zdolność infiltracji komputerów i jednoczesne wyłączanie ochrony przed złośliwym oprogramowaniem, SmartService jest często bronią z wyboru dla osób atakujących ransomware.

Ten koń trojański został zaprojektowany tak, aby był jak najbardziej destrukcyjny. Poza kradzieżą informacji, uszkodzeniem plików i naruszeniem bezpieczeństwa, działa również w przeglądarce. Twoje wrażenia związane z przeglądaniem będą się charakteryzować ciągłymi wyskakującymi okienkami, irytującymi przekierowaniami oraz podejrzanymi rozszerzeniami przeglądarki.

Przerażające w żądanym zasobie jest błąd związany ze szkodliwym oprogramowaniem polegającym na tym, że prawie nie można stwierdzić, czy komputer został zainfekowany, czy nie. Tak dobrze się chowa. Od momentu zainfekowania komputera wirus może siedzieć na nim długo, zanim zauważysz coś niezwykłego. Przez cały ten czas trojan będzie zajęty w pracy, kradnąc twoje dane osobowe, szpiegując cię i instalując złośliwe oprogramowanie na twoim komputerze.

Przerażające jest zatem wyobrażenie sobie, że złośliwe oprogramowanie może być już zrobione z jakimkolwiek złośliwym działaniem, do którego został zarzucony, zanim go wykryjesz. W tym artykule omówimy sposoby usuwania trojana, jeśli niestety już zostałeś trafiony. Najpierw przyjrzyjmy się, w jaki sposób złośliwe oprogramowanie może zainfekować komputer, aby mieć nadzieję, że w przyszłości zapobiegniesz atakom złośliwego oprogramowania.

W jaki sposób złośliwe oprogramowanie SmartService infekuje komputer

Widząc, jak zwykle trudno jest wykryć tę infekcję trojanem i jak destrukcyjna jest, zapobieganie jest rzeczywiście lepsze niż wyleczenie, na wiele sposobów. Jeśli na komputerze nie ma zainstalowanego wysokiej jakości programu antywirusowego, nie można polegać wyłącznie na oprogramowaniu antywirusowym w celu wykrycia tego złośliwego oprogramowania, zanim wyruszy ono na swoją destrukcyjną ścieżkę.

Najbardziej skutecznym sposobem uniknięcia infekcji jest zachowanie czujności podczas korzystania z własnego komputera i interakcji z innymi komputerami. Koń trojański SmartService może przeniknąć do komputera na jeden z następujących sposobów, a także na wiele innych;

- Złośliwe załączniki do wiadomości e-mail dostarczanych do skrzynki odbiorczej,

- Reklamy klikane w odwiedzanych witrynach,

- Zainfekowane pliki instalowane w ramach oprogramowania pobieranego z Internetu,

- Treści, które pobierasz, polubisz i udostępniasz w mediach społecznościowych oraz

- Pliki cookie na platformach torrentów i innych bezpłatnych stronach.

Jak usunąć błąd Żądany zasób jest w użyciu

Miejmy nadzieję, że wykryłeś złośliwe oprogramowanie, zanim mogłoby ono spowodować znaczną szkodę na twoim komputerze. Teraz, gdy wiesz, że Twój komputer nie jest już bezpieczny, powinieneś chcieć niezwłocznie usunąć szkodliwe oprogramowanie. Wyzwaniem jest usunięcie złośliwego oprogramowania, które łatwiej powiedzieć niż zrobić.

Ponieważ zablokuje nawet instalację oprogramowania antywirusowego, czyszczenie komputera staje się trudne. Ale są sposoby. I teraz na nie spojrzymy. Ale upewnij się, że masz czas, ponieważ niektóre poprawki, które zalecamy poniżej, zajmą trochę czasu. Niewłaściwe ich wykonanie może nawet uszkodzić komputer.

1. Uruchom ponownie komputer w trybie awaryjnym

Należy pamiętać, że należy okresowo skanować komputer w poszukiwaniu złośliwego oprogramowania i infekcji wirusowych. Jeśli, podobnie jak w przypadku infekcji złośliwym oprogramowaniem SmartService, pojawi się „Żądany zasób jest w użyciu„Błąd, najłatwiejszym obejściem jest po prostu ponowne uruchomienie komputera i ponowna próba w trybie awaryjnym.

W przypadku SmartService sam komunikat o błędzie jest dowodem zanieczyszczenia systemu. Ponowne uruchomienie w trybie awaryjnym jest również dobrym sposobem na uruchomienie procesów oprogramowania antywirusowego bez blokowania przez program antywirusowy konia trojańskiego. Uruchomienie komputera w trybie awaryjnym zapobiega uruchomieniu złośliwego oprogramowania, ponieważ w trybie awaryjnym działają tylko podstawowe usługi komputera.

Jeśli używasz systemu Windows 7, możesz ponownie uruchomić komputer w trybie awaryjnym, po prostu ponownie uruchamiając komputer i uważając na opcję przejścia w tryb awaryjny. Możesz też wcisnąć klawisz F8, gdy tylko komputer zacznie się restartować. Wybierz Tryb bezpieczny w sieci opcja, gdy w końcu pojawi się ekran opcji.

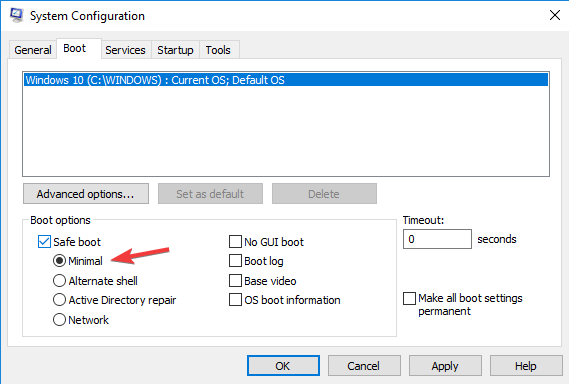

W przypadku użytkowników Windows 8 i 8.1 przejdź do Konfiguracja systemu folder, klikając ikonę Start systemu Windows i postępując zgodnie z poniższą sekwencją:

- Panel sterowania -> Narzędzia administracyjne -> Konfiguracja systemu.

- Kiedyś Konfiguracja systemu pojawi się okno, kliknij Bagażnik teczka. Powinieneś zobaczyć opcje rozruchu wymienione na dole.

- Wybierz Bezpieczny rozruch opcja. Powinien mieć Minimalny opcja podrzędna już zaznaczona. Po kliknięciu dobrze, pojawi się ekran podręczny. Po prostu wybierz Uruchom ponownie a komputer powinien bezpiecznie ponownie uruchomić się w trybie awaryjnym.

Ponowne uruchomienie komputera w trybie awaryjnym umożliwia zbadanie sposobów usunięcia złośliwego oprogramowania bez dalszego niszczenia systemu i narażania bezpieczeństwa. Następnie możesz przejść do wypróbowania tego drugiego rozwiązania.

2. Użyj oprogramowania do usuwania złośliwego oprogramowania innych firm

Wspomnieliśmy już, w jaki sposób trojan SmartService może ominąć niektóre programy antywirusowe, jakby ich nawet nie było. Oznacza to, że nie można po prostu używać żadnego oprogramowania antywirusowego do skanowania lub usuwania tego dość zaawansowanego złośliwego oprogramowania. Po prostu zareaguje, denerwując komunikat o błędzie „Żądany zasób jest w użyciu”.

Istnieją jednak inne narzędzia do usuwania złośliwego oprogramowania wysokiej jakości, z których można korzystać. Przykłady obejmują Malwarebytes, Reimage i Spyhunter. Pamiętaj, że aby odblokować funkcje usuwania złośliwego oprogramowania za pomocą niektórych z tych narzędzi, musisz kupić licencję. W przeciwnym razie możesz użyć niektórych z nich za darmo, jeśli wszystko, co chcesz zrobić, to przeskanować komputer w poszukiwaniu złośliwego oprogramowania.

Równie dobrze możesz być pewien, że trojan nie zablokuje antywirusa przed wydaniem pieniędzy na zakup licencji. Możesz jednak temu zapobiec, uruchamiając ponownie komputer w trybie awaryjnym. Większość narzędzi do usuwania złośliwego oprogramowania zawiera instrukcje prowadzące od instalacji do faktycznego usunięcia złośliwego oprogramowania.

Dla niektórych osób oprogramowanie do usuwania złośliwego oprogramowania może nie być opcją ze względu na problemy z budżetem. Nadal możesz ręcznie usunąć złośliwe oprogramowanie oraz wszystkie złośliwe aplikacje i oprogramowanie, które mogło być zainstalowane. Który powinien w pełni rozwiązać Żądany zasób jest w użyciu problem wywołany złośliwym oprogramowaniem.

Należy jednak zachować ostrożność, ręczne usuwanie złośliwego oprogramowania może zająć wiele godzin i wymagać cofnięcia niektórych działań złośliwego złośliwego oprogramowania bezpośrednio z rejestru systemu Windows. To nie jest dobra opcja, jeśli nie masz pewności co do swoich umiejętności obsługi komputera. Usuwanie lub wprowadzanie zmian do niewłaściwych plików rejestru może poważnie zaszkodzić komputerowi. Postępuj ostrożnie.

Aby uzyskać najlepsze wyniki, skorzystaj ze wszystkich rozwiązań, które omówimy poniżej, przestrzegając tej samej kolejności, w jakiej je wymieniliśmy.

3. Użyj kreatora aplikacji Windows, aby odinstalować złośliwie zainstalowane programy

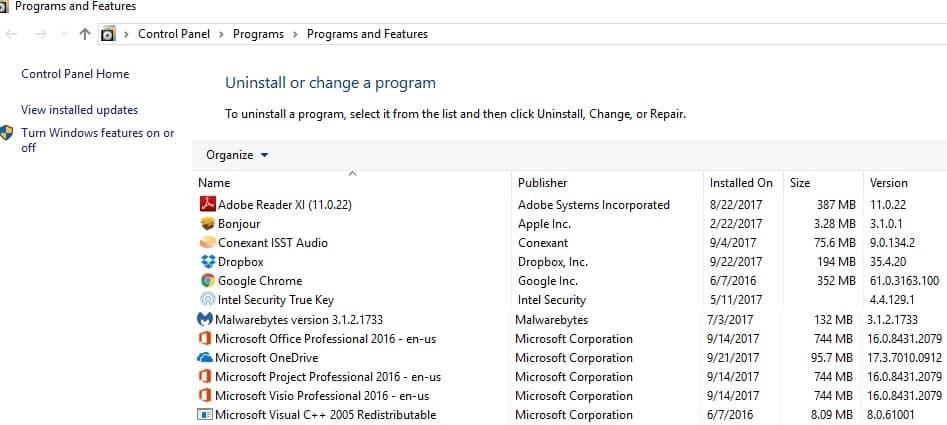

- Otwórz okno dialogowe Uruchom, naciskając Windows i R klawisz jednocześnie.

- Wpisz appwiz.cpl i naciśnij enter. Spowoduje to otwarcie Programy i funkcje folder, w którym można zidentyfikować i odinstalować wszystkie programy złośliwie zainstalowane przez konia trojańskiego.

Powinieneś być w stanie odróżnić programy, które sam zainstalowałeś od programów złośliwie zainstalowanych przez złośliwe oprogramowanie. Tutaj znajdziesz programy, takie jak zainstalowane przeglądarki, programy antywirusowe, różne aplikacje, a także niektóre pliki Microsoft.

Odinstaluj wszystkie podejrzane programy, których celu nie możesz zweryfikować. Jedna z nich może być przyczyną tego, że żądany zasób korzysta ze złośliwego oprogramowania. Następnie przejdź do następnego kroku poniżej.

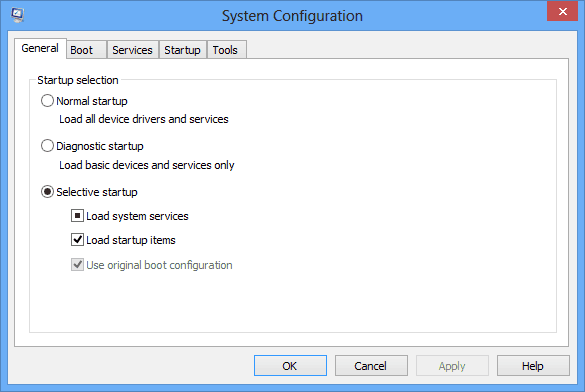

4. Przeskanuj folder Konfiguracja systemu w poszukiwaniu złośliwego oprogramowania zaprogramowanego do uruchamiania podczas uruchamiania

Większość złośliwych odmian złośliwego oprogramowania jest tak trudna do wykrycia, a usunięcie takiego bólu jest trudne, ponieważ dołączają się do folderu startowego komputera. Po uruchomieniu komputera aplikacje te są gotowe do działania. Ten „żądany zasób jest w użyciu” koń trojański zachowuje się w ten sam sposób.

Musisz zatem przeskanować folder Autostart i usunąć z niego wszystkie podejrzane programy. To ważny krok, ponieważ nawet naprawdę dobre antywirusy mogą nadal zostać zablokowane.

Ponowne uruchomienie komputera i praca w trybie awaryjnym pozwala wykonać ten ważny krok w procesie usuwania złośliwego oprogramowania i być może usunąć programy blokujące działanie oprogramowania do usuwania złośliwego oprogramowania.

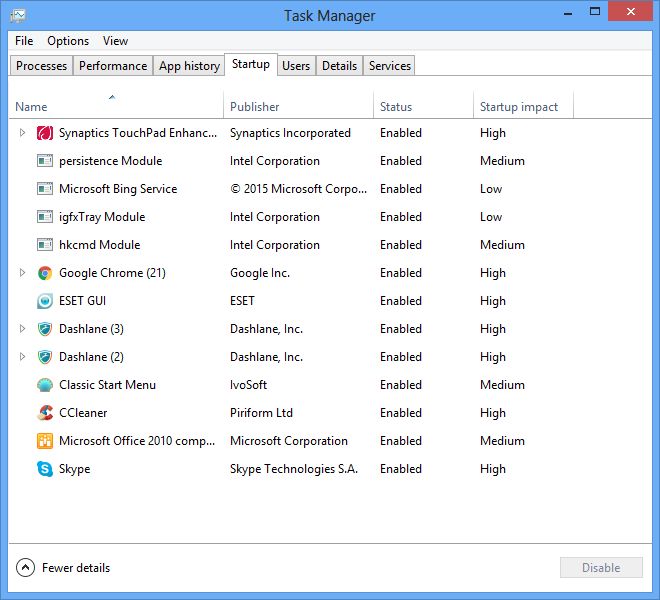

- Aby otworzyć Konfiguracja systemu kliknij ikonę uruchamiania systemu Windows i wpisz msconfig na pasku wyszukiwania i naciśnij Wchodzić.

- Kliknij Uruchomienie pojawi się opcja oraz lista wszystkich programów, które zaczynają działać natychmiast po uruchomieniu komputera. Uważaj na tych, których producent jest oznaczony jako Nieznany. Istnieje duża szansa, że wszystkie te programy są złośliwe. Gdyby były naprawdę ważne, ich wydawca chętnie by się z nimi utożsamił. Na niektórych komputerach możesz zostać przekierowany do sekcji uruchamiania Menedżera zadań. Kliknij w link. Otworzy się okno Menedżera zadań:

Nadal zobaczysz wszystkie programy ustawione na automatyczne uruchamianie podczas uruchamiania. Ponownie przejrzyj listę, aby wybrać tych, których wydawca jest oznaczony jako nieznany. Wyłącz wszystkie. Będziesz mógł trwale je usunąć za pomocą rozwiązania regedit, które omówimy później.

4. Usuń wszystkie złośliwe adresy IP, których hakerzy mogą użyć do szpiegowania Ciebie

Złośliwe oprogramowanie inteligentnych usług zagraża bezpieczeństwu komputera tak bardzo, że dosłownie masz zagrożenia nadchodzące we wszystkich kierunkach. Po trafieniu nie masz pojęcia, co mogą zrobić cyberprzestępcy.

Czasami złośliwe oprogramowanie jest wdrażane w celu stworzenia bramy do ataku hakerskiego lub ransomware. Oba są przerażające. I dlatego należy zwrócić się do Żądany zasób jest natychmiast używany.

W takich przypadkach złośliwe oprogramowanie zasadza urządzenie szpiegujące na twoim komputerze. A to urządzenie potrzebuje linku, który zwykle jest dostarczany przez adres IP, który jest tajnie umieszczony w twoich plikach systemowych. Musisz zidentyfikować adresy IP i usunąć je. I w ten sposób:

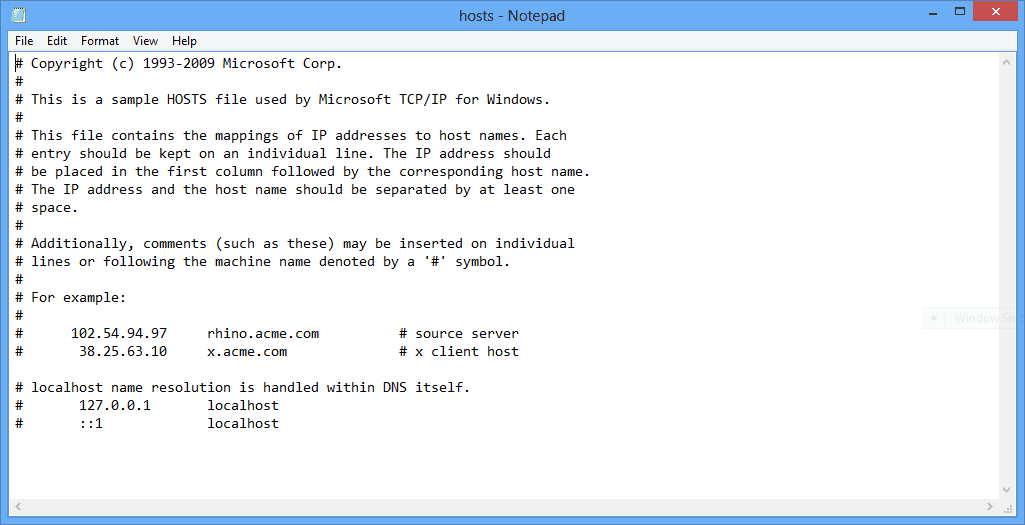

- Naciśnij oba Windows i R klawisze jednocześnie, aby otworzyć Biegać Okno dialogowe. Gdy się pojawi, wklej poniższy wątek polecenia i kliknij DOBRZE.

% WinDir% \ System32 \ Drivers \ Etc

- Otworzyć Zastępy niebieskie plik w Notatniku.

- Powinieneś dostać to:

Dwa adresy IP widoczne na dole są przeznaczone dla komputera PC lub hosta lokalnego i powinny być tam przechowywane. Jeśli zostałeś zhakowany, pod tymi adresami będą wymienione inne adresy IP. Zwykle jest to dowód na to, że zostałeś zhakowany. Te adresy IP powinny zostać usunięte. Na tym etapie wskazane jest również skorzystanie z pomocy specjalisty ds. Cyberbezpieczeństwa. Jeszcze nie skończyłeś.

5. Usuń złośliwe wpisy rejestru systemu Windows

Ponownie zachowaj ostrożność podczas wprowadzania zmian w Rejestrze. Usunięcie niewłaściwych plików rejestru może prowadzić do poważnego uszkodzenia komputera. Skorzystaj z profesjonalnej pomocy, jeśli nie masz pewności, co robić. Teraz, w przypadkach poważnych infekcji złośliwym oprogramowaniem, takich jak koń trojański, zwykle do rejestru systemu Windows wprowadzane są złośliwe zmiany i wpisy. Twój komputer nie będzie czysty, dopóki ich nie usuniesz.

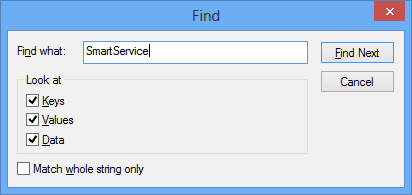

- Aby to zrobić, naciśnij Windows i R klucze razem i wpisz regedit w polu wyszukiwania, które zostanie otwarte. Spowoduje to otwarcie Edytora rejestru.

- Najszybszym sposobem na znalezienie szkodliwego oprogramowania w rejestrze jest użycie Ctrl + F. skrót klawiszowy. Pojawi się to wyskakujące okienko:

- Pamiętaj, aby skorzystać z tego skrótu, musisz znać nazwę trojana, z którym masz do czynienia. W takim przypadku zacznij od SmartService. Ale może być lepiej mieć listę trojanów, które zachowują się w ten sam sposób i wyszukują wszystkie z nich.

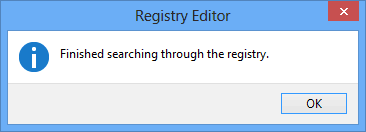

- Jeśli monit Znajdź zlokalizuje trojana, chcesz go usunąć i usunąć z niego. Powtarzaj ten proces, aż w oknie wyszukiwania pojawi się wyskakujące okienko:

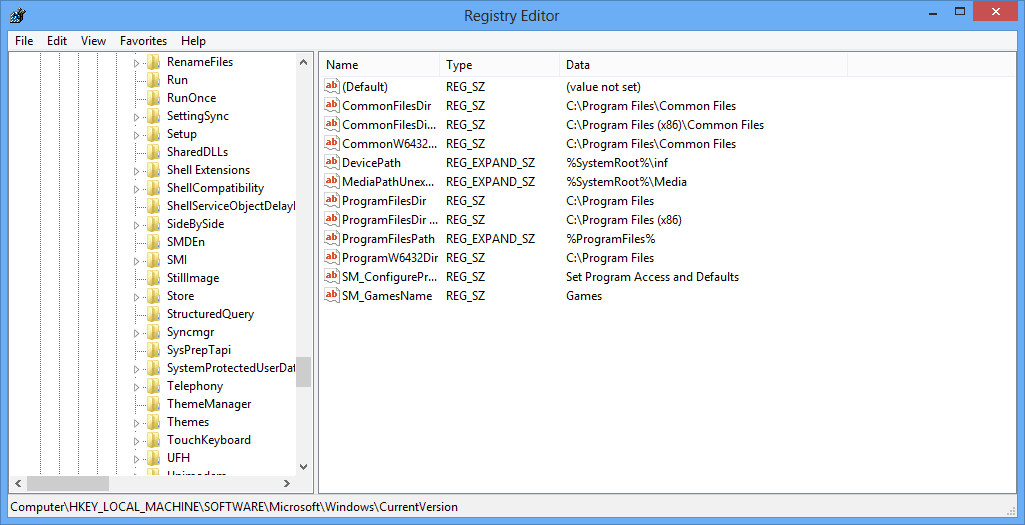

Ale czasami nie wiesz, jak nazywa się trojan. Będziesz musiał ręcznie wyszukać wszystkie podejrzane programy we wszystkich folderach z Biegać w ich tytule. Są to programy uruchamiane automatycznie od momentu uruchomienia komputera. W tych folderach prawdopodobnie znajdują się złośliwe wpisy. Będziesz musiał przejść do Obecna wersja folder, aby znaleźć te programy uruchamiane automatycznie. Użyj tej sekwencji, aby się tam dostać:

Komputer \ HKEY LOCAL MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion

Gdy znajdziesz się w Obecna wersja folder, poszukaj wszystkich folderów z tytułem Uruchom. Może to być Run, RunOnce lub inne. Kliknij jeden raz, aby odsłonić wszystkie programy w folderach:

Przeskanuj wymienione pliki i poszukaj podejrzanych nazw, które Twoim zdaniem mogą być złośliwym oprogramowaniem. Jeśli nie masz pewności, sprawdź je przed ich usunięciem.

Jak zapobiec infekcji złośliwym oprogramowaniem

Trojany takie jak ten Żądany zasób jest w użyciu są trudne do wykrycia i trudne do usunięcia. Wyłączając antywirusy, utrudniają zadanie. Z tego powodu najlepiej byłoby zachować czujność w zakresie korzystania z komputera.

Będziesz chciał zrezygnować z podłączania urządzeń zewnętrznych do komputera bez uprzedniego upewnienia się, że są czyste. Obejmuje to przenośne dyski USB i zewnętrzne dyski twarde. Istnieje wiele rozwiązań antywirusowych z dysku flash USB, z których można korzystać. Unikaj także odwiedzania torrentów i innych bezpłatnych stron z wątpliwymi poświadczeniami bezpieczeństwa.

Zachowaj ostrożność podczas instalowania oprogramowania pobranego z Internetu. Wiele osób nieświadomie udziela zgody na instalowanie szkodliwych programów w ten sposób. Infekcja złośliwym oprogramowaniem prawie zawsze wynika z niedbalstwa użytkownika komputera.

Zatwierdź

![Usuń żądany zasób jest w użyciu złośliwe oprogramowanie [PRZEWODNIK EKSPERTA]](https://pogotowie-komputerowe.org.pl/wp-content/cache/thumb/b2/492495f4b5278b2_320x200.png)